DocuWare prend en charge Microsoft Active Directory en tant que fournisseur d'identité pour la connexion simple. Voici comment procéder pour connecter DocuWare aux Services de fédération Active Directory (AD FS)

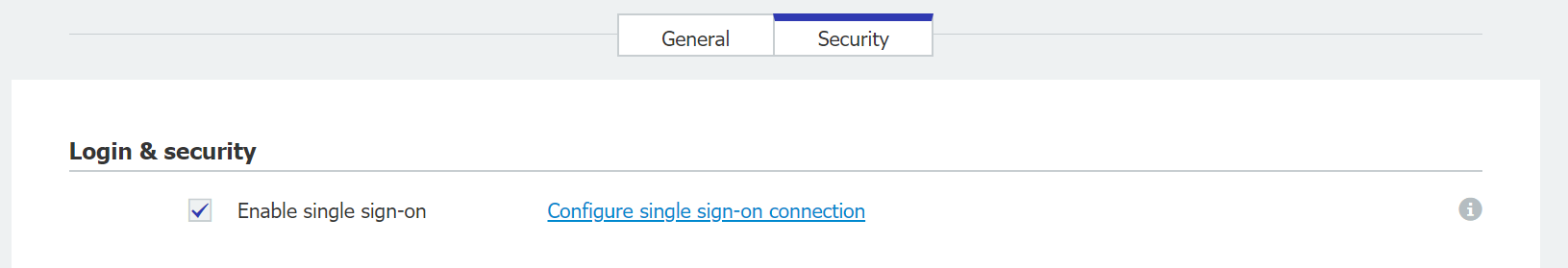

Dans la Configuration DocuWare, dans la zone Paramètres d'organisation > Sécurité, activez la connexion simple.

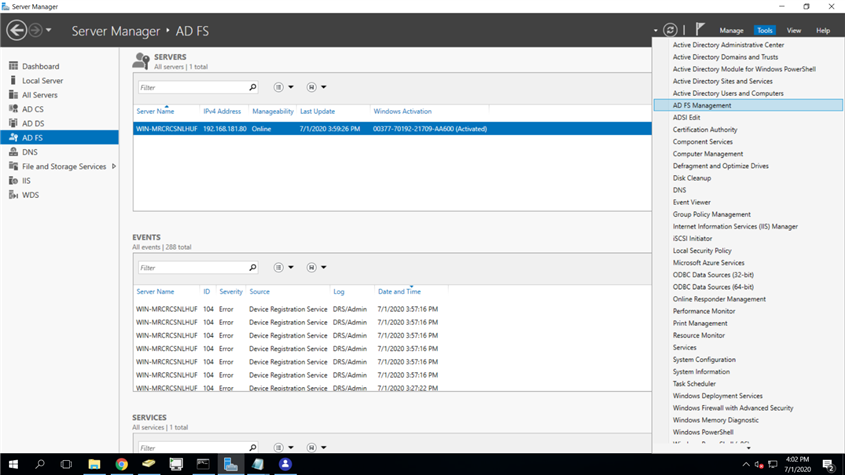

Accédez au Gestionnaire de serveur AD FS.

Cliquez sur Outils et Gestionnaire AD FS

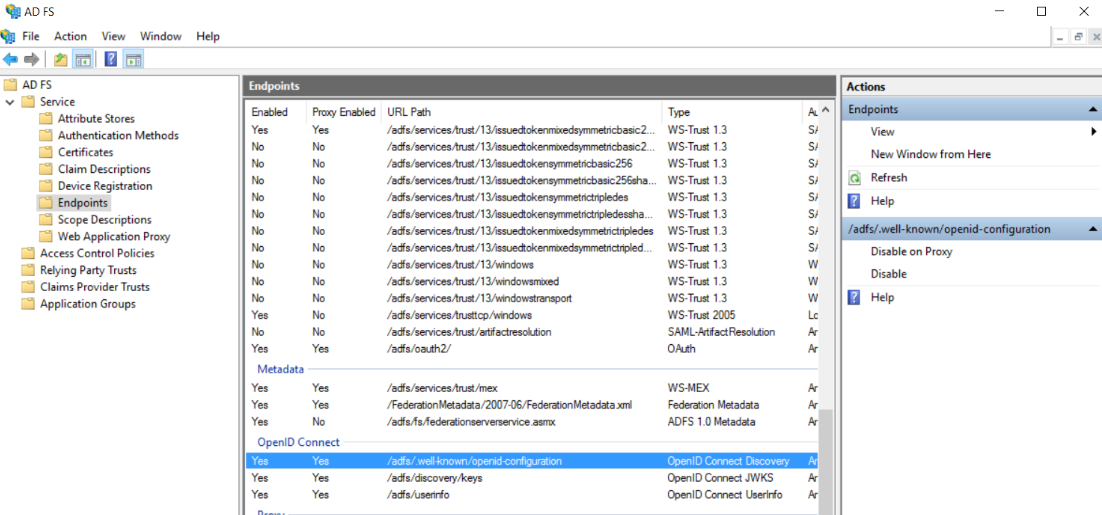

Accédez à Service > Terminaux de communication et cherchez le terminal de communication Découverte d'OpenID Connect.

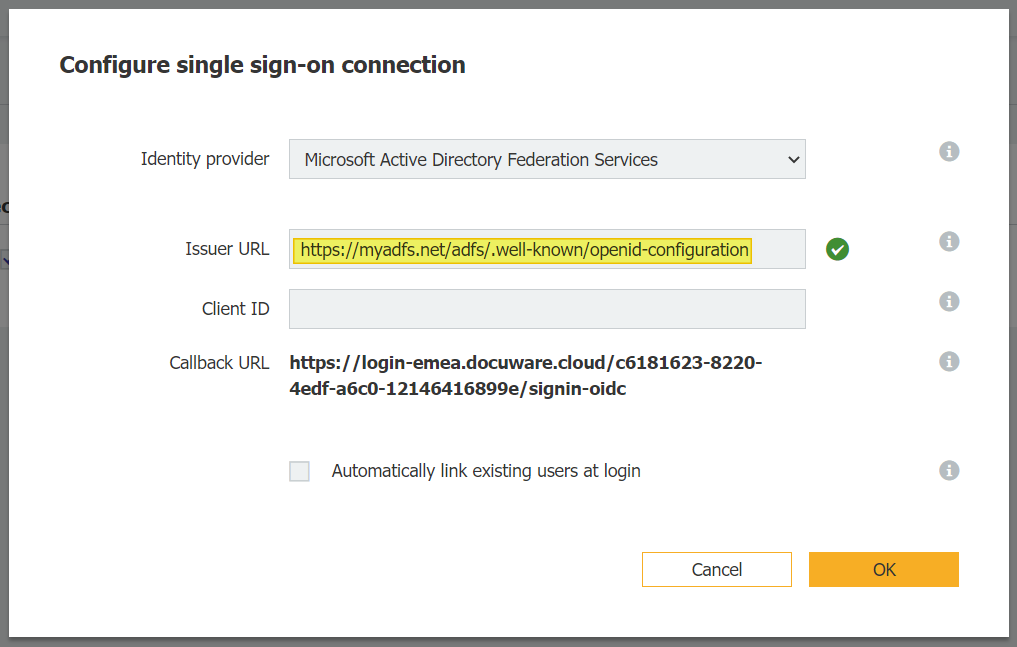

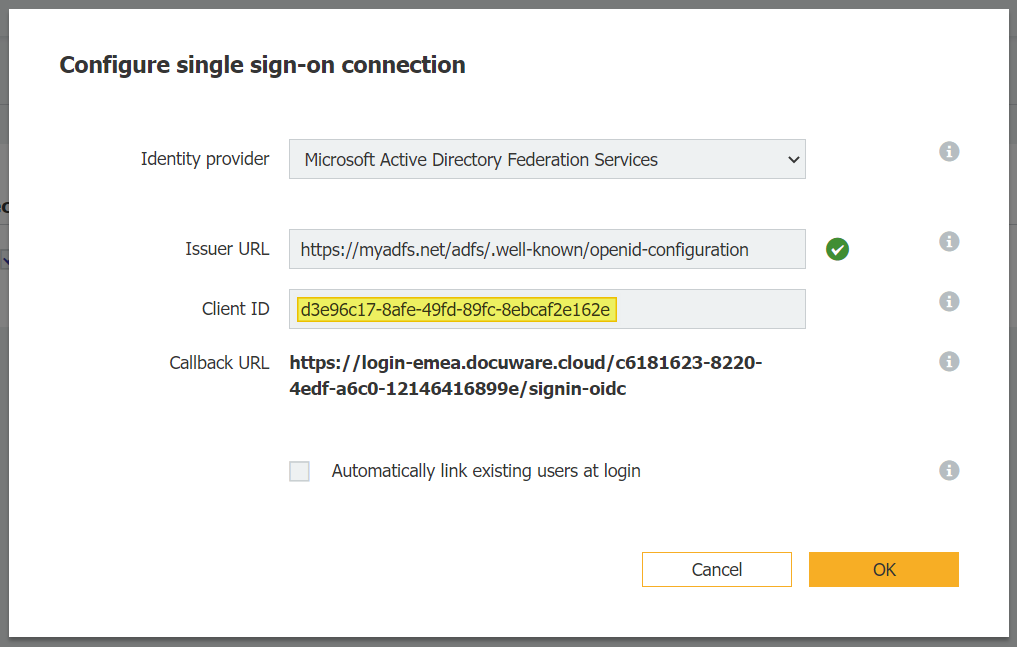

Passez sur Configuration DocuWare. Accédez à Paramètres d'organisation > Sécurité > Activer la connexion simple > Configurer la connexion simple. Choisissez les services Microsoft Active Directory Federation comme Fournisseur d'identité dans la première liste déroulante.

Dans le champ de saisie URL émetteur, insérez l'URL du terminal de communication de découverte d'OpenID Connect. Par exemple : Si votre hôte ADFS est sur « https://myadfs.net » et votre terminal de communication de découverte est « /adfs/.well-known/openid-configuration », vous devriez avoir à insérer : https://myadfs.net/adfs/.well-known/openid-configuration

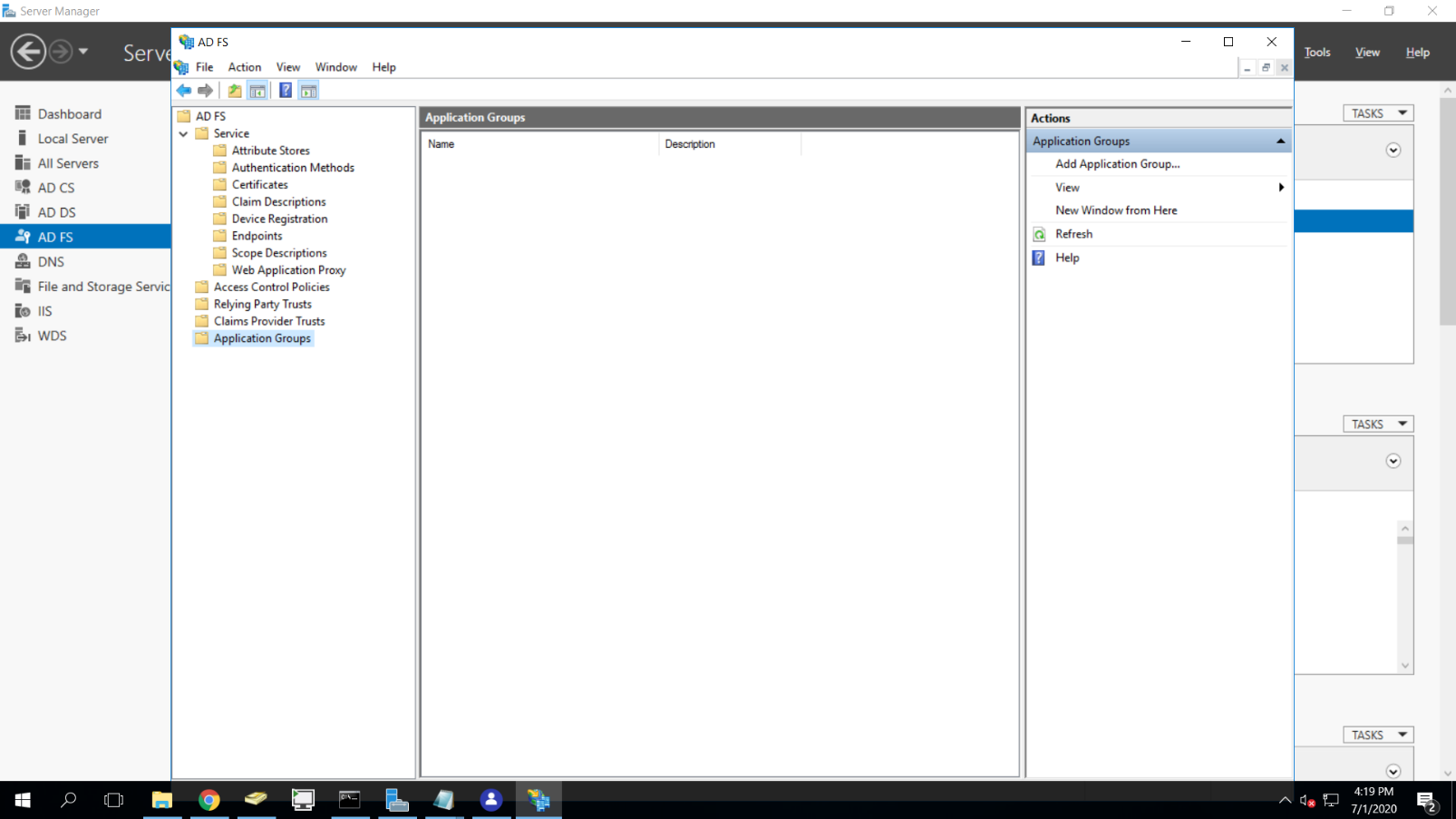

Accédez à vos paramètres AD FS et choisissez Groupes d'applications.

Cliquez sur Ajouter un groupe d'applications... dans la barre latérale de droite.

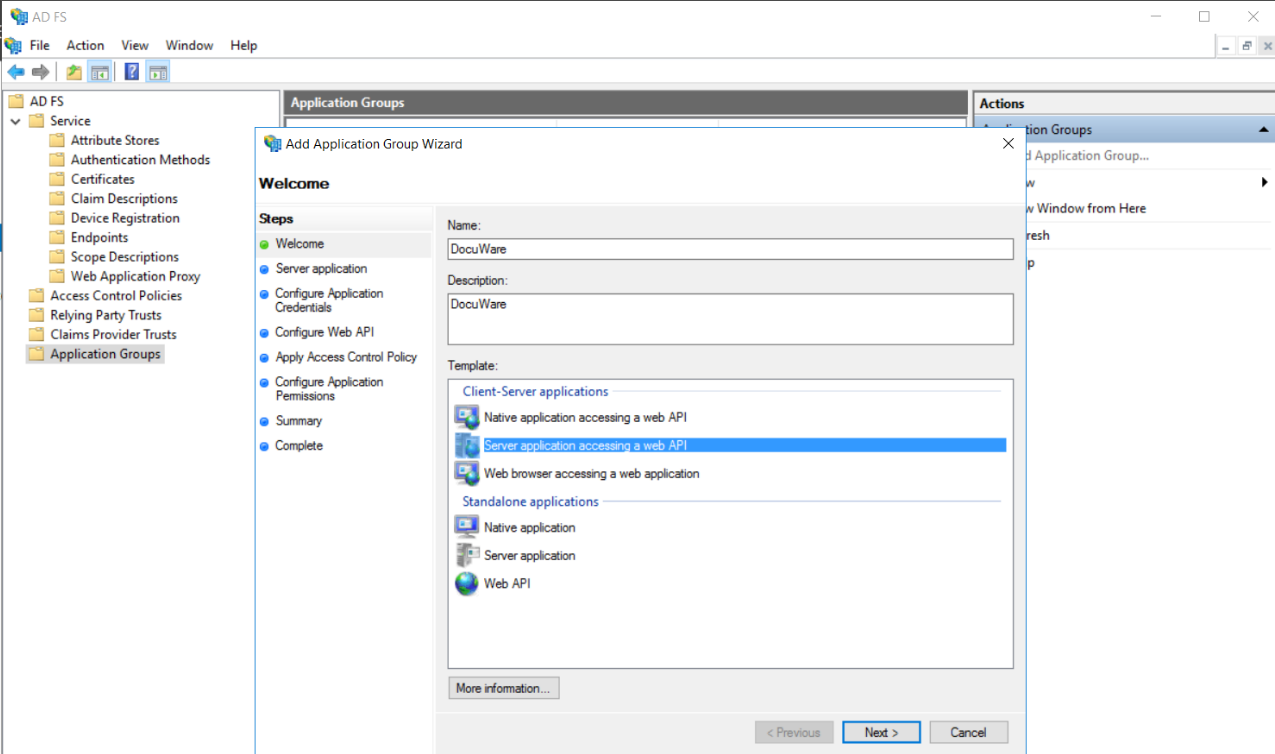

Choisissez un nom et une description pour le groupe d'applications, par ex. « DocuWare », sélectionnez l'option Application serveur pour accéder à une API Web et cliquez sur Suivant.

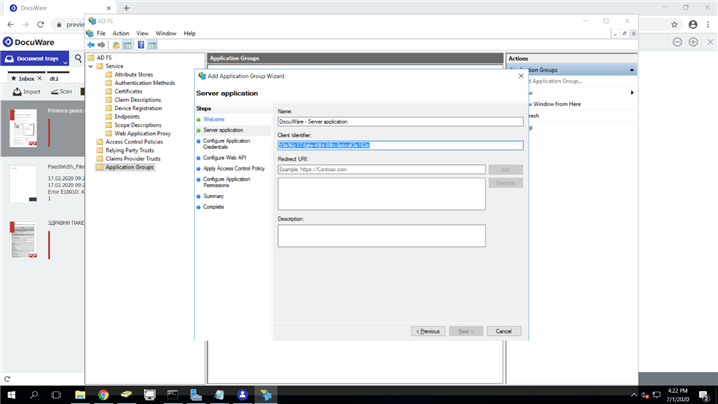

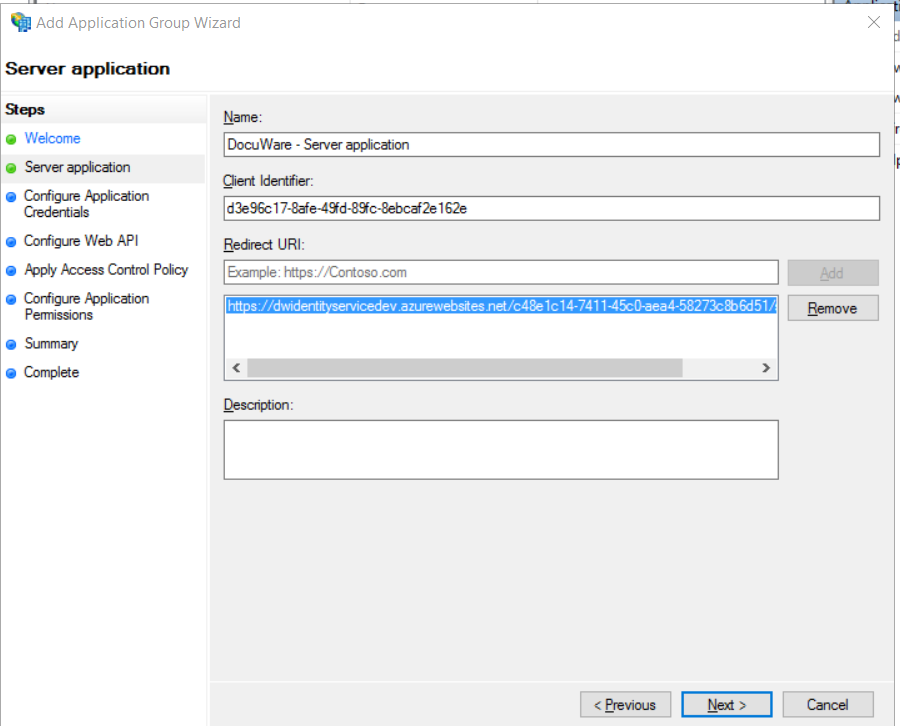

Un identificateur client est généré. Copiez-le et accédez à DocuWare.

Collez l'identifiant du client dans le champ « Client ID », copiez l'URL de rappel fournie, enregistrez vos paramètres et passez à AD FS.

Accédez à la configuration AD FS et collez l'URL de rappel dans la boîte URl de redirection, puis cliquez sur Ajouter. Cliquez ensuite sur Suivant.

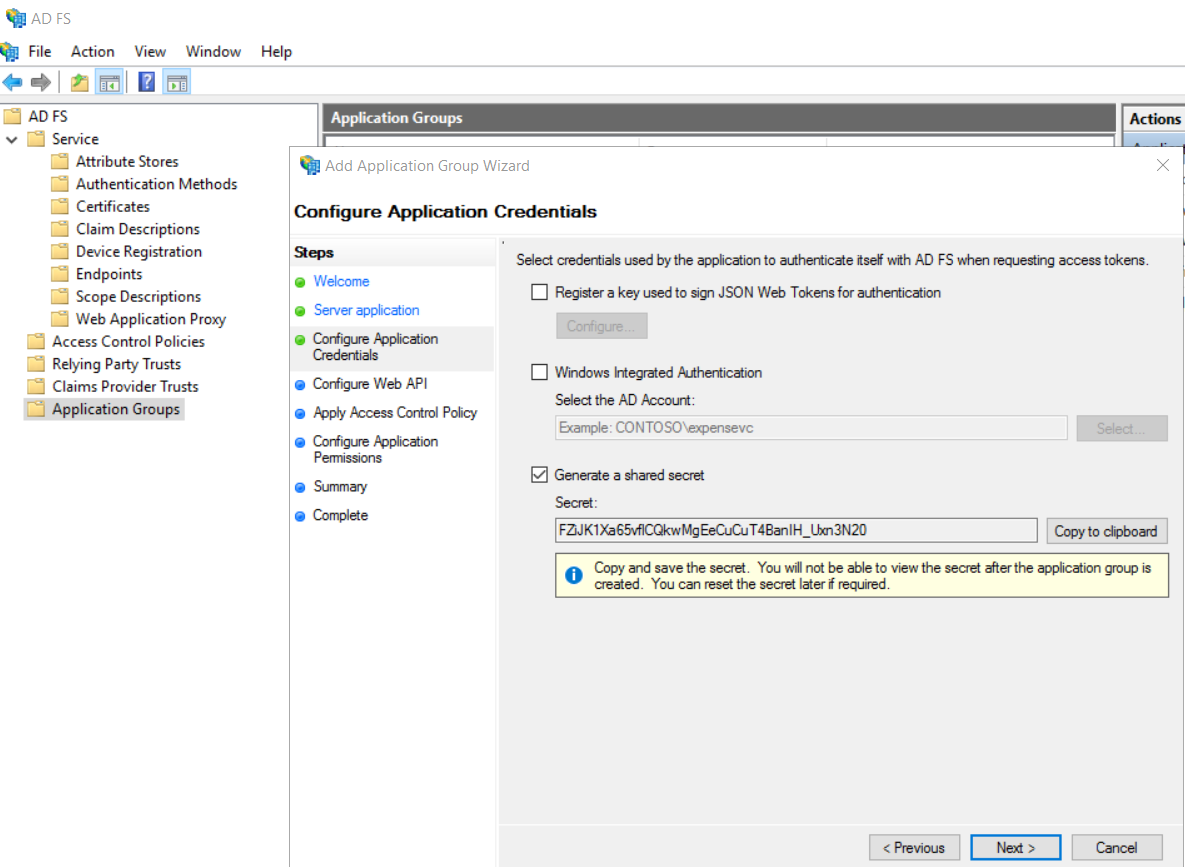

La fenêtre suivante vous invite à sélectionner des identifiants d'application dont nous n'avons pas besoin. Vous pouvez choisir Générer un secret partagé et poursuivre.

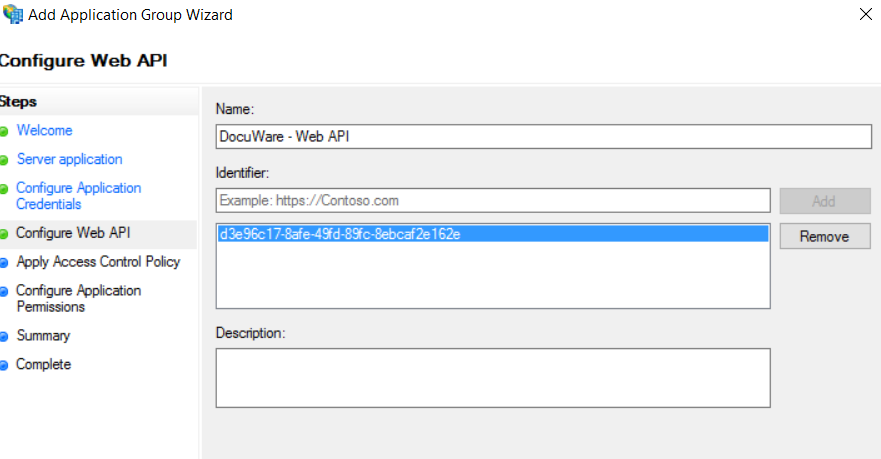

Sur l'écran suivant, vous verrez la boîte Identificateur. Copiez le Client ID qui vous a été fourni auparavant et cliquez sur Ajouter. Il est important que ce soit exactement le même. Cliquez ensuite sur Suivant.

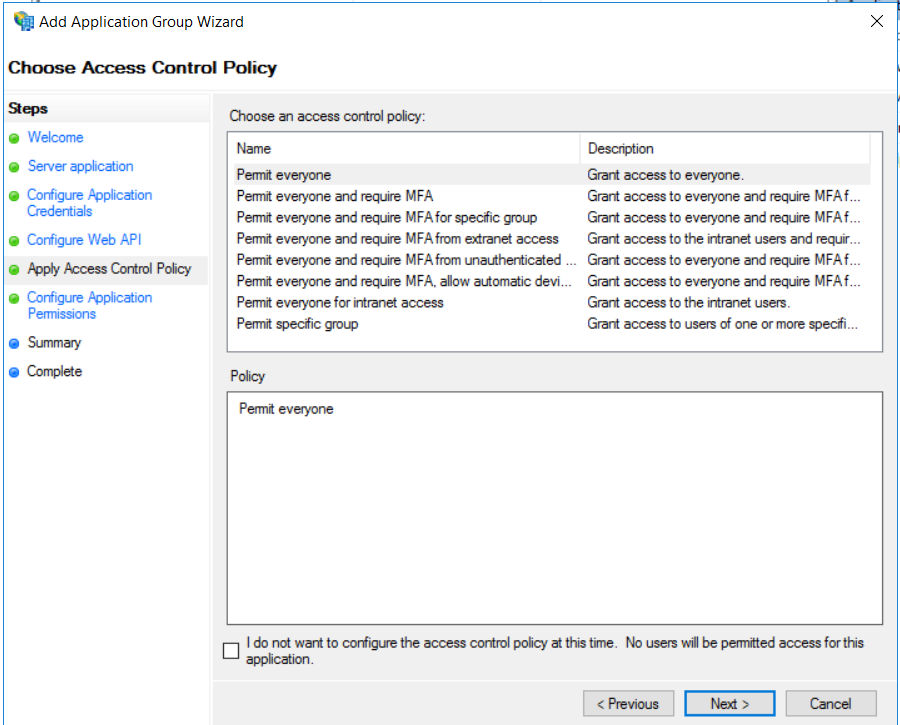

Sur l'écran suivant, vous pouvez conserver les paramètres standard et cliquer sur Suivant.

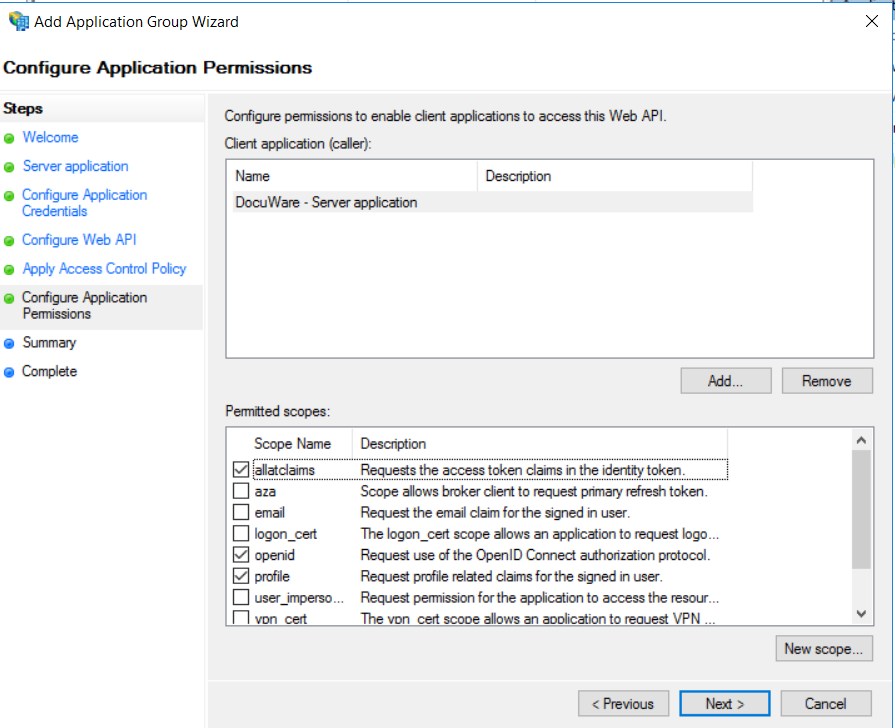

Sélectionnez l'application que vous venez de créer. Dans la liste des Champs d'application autorisés du bas, choisissez allatclaims, profile et openid. Cliquez ensuite sur Suivant.

Vérifiez que tout est correctement mis en place et terminez la création de votre application.

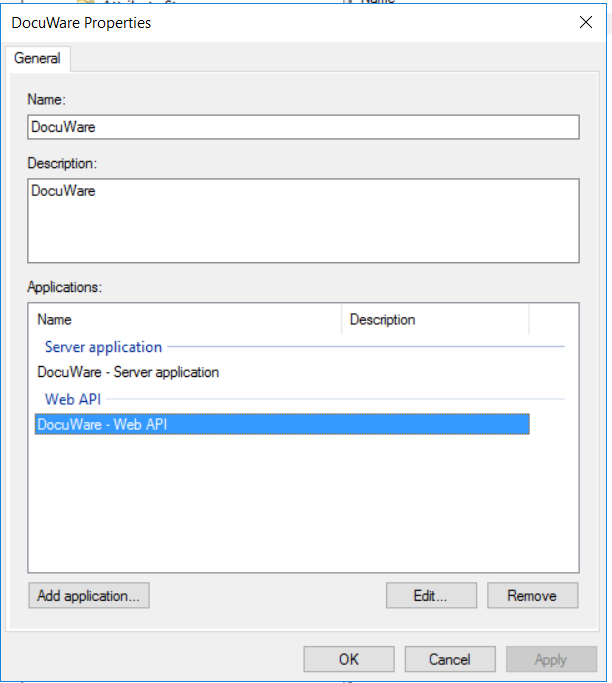

Cliquez deux fois sur le groupe d'applications que vous venez de créer. Une fenêtre s'ouvrira. Cliquez deux fois sur API Web DocuWare.

Dans la nouvelle fenêtre, choisissez l'onglet Règles de transformation des émissions et ajoutez une règle.

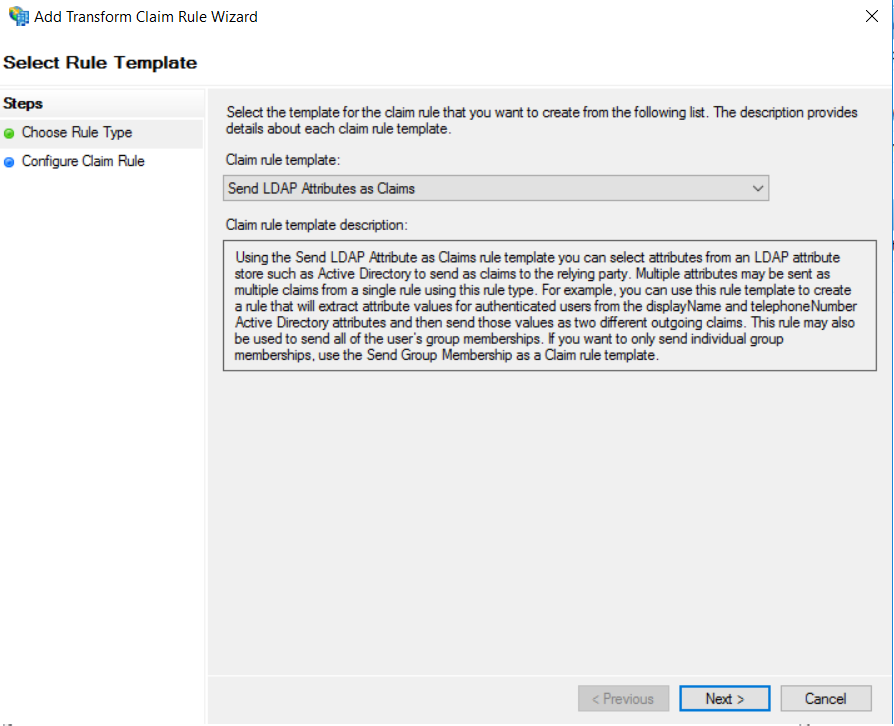

Dans la fenêtre qui vient de s'ouvrir, choisissez Envoyer les attributs LDAP comme des demandes dans le menu déroulant du modèle de règle de demande. Cliquez ensuite sur Suivant.

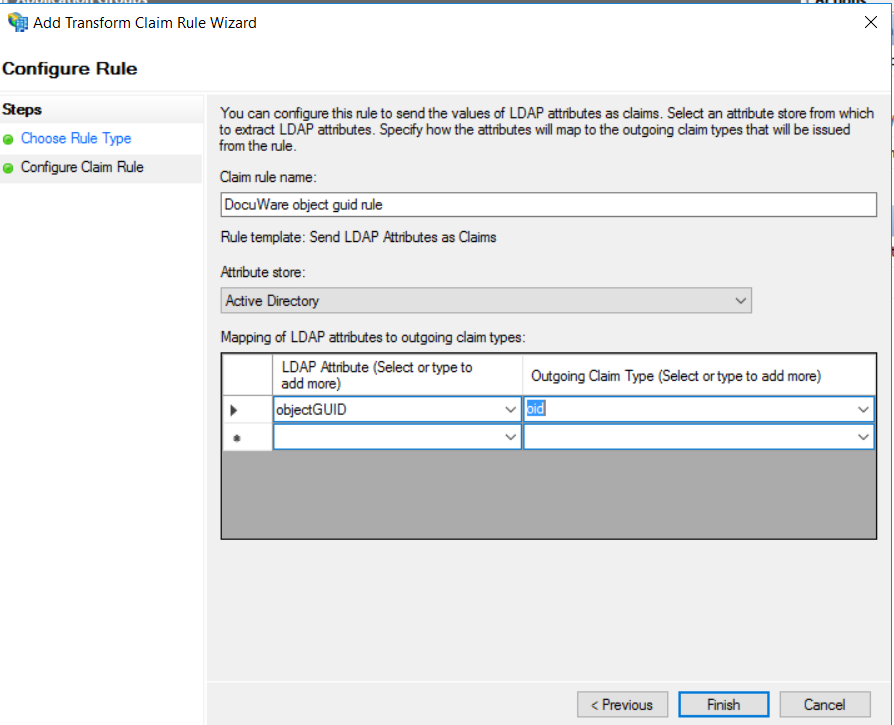

Choisissez maintenant votre règle de demande, par ex. « Règle de guide d'objet DocuWare ». Choisissez Active Directory dans la liste déroulante Stockage des attributs. Dans le tableau, saisissez ensuite objectGUID dans le champ Attributs LDAP et oid dans le champ Type de demande sortante.

Cliquez sur Terminer et appliquez vos changements.

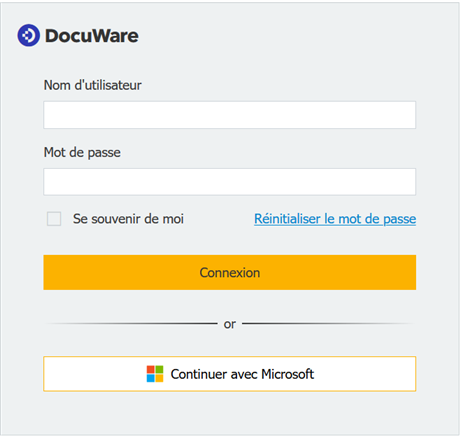

Une fois les paramètres enregistrés, les utilisateurs peuvent se connecter avec le nom d'utilisateur et le mot de passe DocuWare, et utiliser également la connexion simple (Single Sign-on) via Microsoft. La connexion à l'aide des données de connexion DocuWare ne peut pas être désactivée pour le moment.

Option « Lier automatiquement les utilisateurs existants lors de la connexion »

Si cette option est activée, la première fois qu'un utilisateur se connecte avec une connexion simple, DocuWare recherche un utilisateur DocuWare existant, correspondant au nom d'utilisateur et à l'adresse électronique. Le nom d'utilisateur DocuWare doit correspondre à la partie locale (première partie avant @) et l'adresse électronique DocuWare doit correspondre au nom d'utilisateur complet dans Active Directory.

Le compte utilisateur Active Directory et le compte utilisateur DocuWare ne peuvent être connectés que si le nom d'utilisateur ET l'adresse électronique correspondent.

Exemple :

Nom d'utilisateur : peggy.jenkins@peters-engineering.net

Nom d'utilisateur DocuWare : peggy.jenkins

Adresse e-mail DocuWare : peggy.jenkins@peters-engineering.net

Il n'est pas nécessaire de créer des utilisateurs DocuWare via l'application Synchronisation d'utilisateurs pour utiliser la connexion simple. Même si vous créez manuellement de nouveaux utilisateurs ou si vous les importez via une interface, le compte utilisateur externe et le compte DocuWare sont automatiquement synchronisés.

Une fois qu'un utilisateur a été affecté, il est reconnu à partir de ce point via son ID d'objet externe. Cela signifie que même si l'adresse e-mail et/ou le nom d'utilisateur ne correspondent plus, l'utilisateur sera toujours reconnu.

Paramètres de sécurité pour la déconnexion avec la connexion simple

Dans Azure Active Directory, il existe certains paramètres standard que les clients de DocuWare ou leurs administrateurs peuvent ignorer.

Paramètres standard pour la persistance des sessions de navigation

Lorsque la persistance de la session de navigation est activée, les utilisateurs peuvent choisir sur leur appareil personnel de poursuivre ou non la session après une authentification réussie avec une invite Rester connecté ?. Lorsque les utilisateurs confirment l'option, il n'est plus possible de simplement se déconnecter d'une application. Le jeton de connexion simple n'est pas invalidé ni supprimé et reste valable pour les autres applications.

Cela représente un risque pour la sécurité : par exemple, si vous vous connectez et vous déconnectez dans un cybercafé en utilisant la connexion simple dans DocuWare Cloud, vous serez toujours connecté à Microsoft. Le prochain utilisateur de l'ordinateur pourrait accéder à tous les systèmes connectés.

Paramètres standard pour la durée de validité des jetons

Le risque est aggravé par le fait que les jetons de l'option Rester connecté sont valables 90 jours par défaut pour les appareils (avec des paramètres standard inchangés). Pour les applications, cela va même jusqu'à 180 jours (selon les paramètres).

DocuWare recommande donc les mesures suivantes :

Suivez les instructions d'Azure Active Directory pour l'accès conditionnel afin de contrôler la durée de vie des jetons des sessions.

Dans Azure Active Directory, définissez l'option de fréquence de connexion pour DocuWare.

Désactivez l'option pour les sessions de navigateur persistantes.

Supprimez l'option Rester connecté dans la boîte de dialogue de connexion de Microsoft.

Vous trouverez plus d'informations sur ces mesures dans la section suivante.

Notes sur la configuration des paramètres de sécurité de la déconnexion

La persistance des sessions de navigation est largement documentée par Microsoft.

En résumé :

« Accès conditionnel » décrit le concept de politiques de connexion dans Azure Active Directory. Les politiques peuvent être utilisées pour configurer la validité d'un jeton.

Par exemple, un jeton consiste en un compte, un client (appareil) et une ressource. Plutôt que de configurer la période de validité du jeton, vous utilisez des politiques pour définir la fréquence de connexion, c'est-à-dire les intervalles auxquels les utilisateurs doivent se ré-authentifier lorsqu'ils utilisent une ressource particulière. Pour les applications critiques, les utilisateurs doivent souvent se reconnecter, tandis que les jetons des ressources moins critiques restent valables plus longtemps.

Cette fonctionnalité peut être intégrée dans les applications qui mettent en œuvre le protocole OAUTH2 ou OIDC.

La gestion de la fonctionnalité « rester connecté » est un autre aspect important de ce concept de sécurité. Si la validité de session prolongée est utile pour les applications mobiles ou lourdes, elle n'est pas adaptée aux cas d'utilisation pour lesquels la fonctionnalité client est fournie par une application Web.

Pour éviter que les politiques de contrôle d'accès décrites ci-dessus ne soient annulées par les paramètres de connexion permanente, il est conseillé de désactiver cette fonctionnalité en réglant les paramètres de session persistante du navigateur sur Jamais persistant.

L'option permettant de choisir de rester connecté peut également être supprimée de la boîte de dialogue Connexion avec Microsoft dans les paramètres de la page Ajouter la marque à l'identification de votre organisation.